D

drmaniac

Bekanntes Mitglied

Ja ich lebe noch  Und ab und zu bastele ich auch an was herum, deswegen mal folgendes Konstrukt:

Und ab und zu bastele ich auch an was herum, deswegen mal folgendes Konstrukt:

bei TOR Nutzung im Standardmodus, wird man doch durch drei

Knoten geleitet. Und je mehr Knoten kompromitiert sind, also betrieben

von Geheimdiensten oder sonstige sniffer, desto schlechter für den Nutzer...

Ich habe mal zum Spaß folgendes gemacht:

Tor Browser gezogen:

https://www.torproject.org/download/download-easy.html.en

Dieser enthält Tor, Vidalia

Diese Datei zwei mal entpackt z.B. in Verzeichnis

C:\Tor1

C:\Tor2

Im Verzeichnis Tor2 muss man folgendes anpassen:

umbenennen in tbb2-firefox.exe

umbennen in tor2.exe

alt

neu

mit Notepad öffnen

hinzufügen

Controllport anpassen

Nun braucht man noch ein Programm, dass den einen Tor auf

den anderen umleitet. Sockifizieren könnte man sagen

www.proxifier.com laden. 30 Tage Test Version.

installieren und starten.

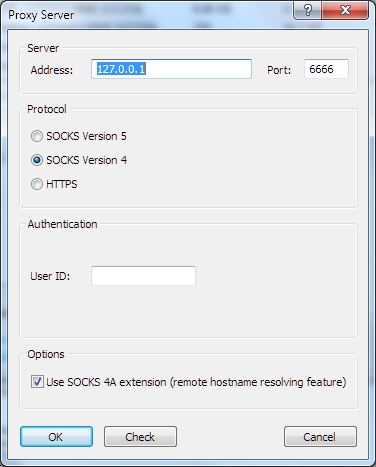

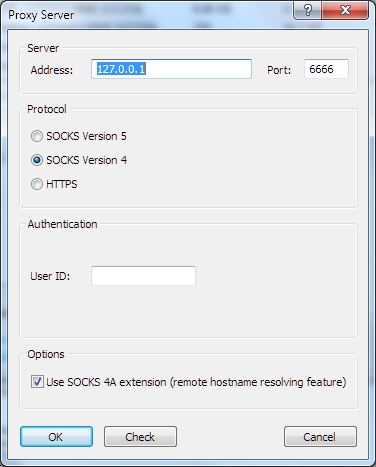

Unter Profile, Proxyservers,

ADD

Adress 127.0.0.1

Port 6666

Socks 4

Options Use SOCKS 4A

OK

dann müsst ihr nur noch sagen, dass euer erster TOR sich zum zweiten verbinden soll mit

Profile, Proxification Rules

Add

Name z.B. Tor Weiterleitung

Applications, da browst ihr zur exe des erstes tors also z.B. c:\Tor1\Tor Browser\App\Tor.exe

unten bei Actions wählt ihr aus "Proxy Socks4 127.0.0.1"

Ok, Ok.

Jetzt startet ihr TOR2.

also z.B. c:\Tor2\Tor Browser\Start Tor Browser.exe

Vidalia kommt hoch und verbinde Tor2 mit dem Internet. Lauscht dann auf Port 6666

keine Sorge wenn im Tor Browser keine Internet Seite angezeigt wird, der ist per

Default unter den Netzwerkeinstellungen auf Port 9050. Könnt ihr ändern. müsst ihr aber nicht.

Dann startet ihr nun TOR1

also z.B. c:\Tor1\Tor Browser\Start Tor Browser.exe

So. Wenn ihr Proxifier offen habt könnt ihr nun sehen,

dass die tor.exe sich auf TOR:127.0.0.1:6666 SOCKS4 verbunden hat.

Voila.

Dieser Browser nun leitet Eure Eingabe also erst durch da erste Tor Netz - und dann durch das zweite.

Das war die eigentliche Anleitung und ja, die kann man sicher verbessern,

aber nun die Diskussion: Wird dadurch

- die Anonymität verdoppelt?

- ver x facht?

- keines von beiden ?

?

Wo ich jetzt hier extra nicht drauf eingegangen bin ist folgendes:

Klartext Eingaben also z.b. Login in einem Forum alles was ohne HTTPS

stattfindet wird lesbar übermittelt. Und wenn ein Exit Knoten als Sniffer aufgesetzt

ist, dann kann der das mitlesen.

Was kann man dagegen tun?

- Einfachere Sicherheit : nur HTTPS Seite verwenden.

- Bessere Sicherheit : SSH benutzen. Das ist aber ein anderes Kapitel

Außerdem besteht immer die Gefahr von DNS oder IP Adressen Leaks.

Was das ist?

Nun stellt euch vor, ihr seid in diesem super anonymen Browser unterwegs...ja, alles

was darin abläuft sieht nicht eure ip sondern die des TOR Exit Knotens.

Aber alles was nicht im Browser abläuft benutzt eure direkte Internet Leitung...

Nun gibt es DNS Abfragen, Javascripte und oder Flash!! und es kann sein, dass also

z.b. euer Browser, ganz einfach gesagt, eine "Mini anwendung" aufruft, diese läuft außerhalb

des Browsers und connected sich "bäng" einfach direkt ins Internet und petzt eure echte IP....

ups!

Deswegen ist der Firefox der im Tor Browser Bundle dabei ist schon sehr dicht gemacht.

Keine extra Addons installieren. Kein Flash ist dadrinn aktiv...aus guten Grund.

Um Eure Sicherheit extra zu erhöhen könnt ihr noch den DNS Eintrag Eurer Netzwerkverbindung ändern

holt da den DNS Servers eures Routers, bzw eures Providers raus und ersetzt ihn durch eine IP

Adresse eines freien DNS Servers irgendwo in der Welt... Google Free DNS Server...

Außerdem kann in Proxifier unter Name Resolution eingestellt werden

"Resolve hostname through proxy" und alles andere ist da un-checked.

Viel Spaß beim testen und diskutieren

PS: Sabu von Lulzsec haben sie wohl deswegen erstmalig bekommen, weil

er einmalig vergessen hatte TOR laufen zu haben und mit seiner eigenen IP

im Internet herumgedoktert hat...

.

Und ab und zu bastele ich auch an was herum, deswegen mal folgendes Konstrukt:

Und ab und zu bastele ich auch an was herum, deswegen mal folgendes Konstrukt:bei TOR Nutzung im Standardmodus, wird man doch durch drei

Knoten geleitet. Und je mehr Knoten kompromitiert sind, also betrieben

von Geheimdiensten oder sonstige sniffer, desto schlechter für den Nutzer...

Ich habe mal zum Spaß folgendes gemacht:

Tor Browser gezogen:

https://www.torproject.org/download/download-easy.html.en

Dieser enthält Tor, Vidalia

Diese Datei zwei mal entpackt z.B. in Verzeichnis

C:\Tor1

C:\Tor2

Im Verzeichnis Tor2 muss man folgendes anpassen:

Code:

\Tor Browser\FirefoxPortable\App\Firefox\tbb-firefox.exe

Code:

\Tor Browser\app\tor.exe

Code:

\Tor Browser\Data\Vidalia\vidalia.conf

Code:

ControlPort=9051

TorExecutable=.\\App\\tor.exe

Code:

ControlPort=9081

TorExecutable=.\\App\\tor2.exe

Code:

\Tor Browser\Data\Tor\torrchinzufügen

Code:

SocksPort 6666

Code:

ControlPort 9081den anderen umleitet. Sockifizieren könnte man sagen

www.proxifier.com laden. 30 Tage Test Version.

installieren und starten.

Unter Profile, Proxyservers,

ADD

Adress 127.0.0.1

Port 6666

Socks 4

Options Use SOCKS 4A

OK

dann müsst ihr nur noch sagen, dass euer erster TOR sich zum zweiten verbinden soll mit

Profile, Proxification Rules

Add

Name z.B. Tor Weiterleitung

Applications, da browst ihr zur exe des erstes tors also z.B. c:\Tor1\Tor Browser\App\Tor.exe

unten bei Actions wählt ihr aus "Proxy Socks4 127.0.0.1"

Ok, Ok.

Jetzt startet ihr TOR2.

also z.B. c:\Tor2\Tor Browser\Start Tor Browser.exe

Vidalia kommt hoch und verbinde Tor2 mit dem Internet. Lauscht dann auf Port 6666

keine Sorge wenn im Tor Browser keine Internet Seite angezeigt wird, der ist per

Default unter den Netzwerkeinstellungen auf Port 9050. Könnt ihr ändern. müsst ihr aber nicht.

Dann startet ihr nun TOR1

also z.B. c:\Tor1\Tor Browser\Start Tor Browser.exe

So. Wenn ihr Proxifier offen habt könnt ihr nun sehen,

dass die tor.exe sich auf TOR:127.0.0.1:6666 SOCKS4 verbunden hat.

Voila.

Dieser Browser nun leitet Eure Eingabe also erst durch da erste Tor Netz - und dann durch das zweite.

Das war die eigentliche Anleitung und ja, die kann man sicher verbessern,

aber nun die Diskussion: Wird dadurch

- die Anonymität verdoppelt?

- ver x facht?

- keines von beiden

Wo ich jetzt hier extra nicht drauf eingegangen bin ist folgendes:

Klartext Eingaben also z.b. Login in einem Forum alles was ohne HTTPS

stattfindet wird lesbar übermittelt. Und wenn ein Exit Knoten als Sniffer aufgesetzt

ist, dann kann der das mitlesen.

Was kann man dagegen tun?

- Einfachere Sicherheit : nur HTTPS Seite verwenden.

- Bessere Sicherheit : SSH benutzen. Das ist aber ein anderes Kapitel

Außerdem besteht immer die Gefahr von DNS oder IP Adressen Leaks.

Was das ist?

Nun stellt euch vor, ihr seid in diesem super anonymen Browser unterwegs...ja, alles

was darin abläuft sieht nicht eure ip sondern die des TOR Exit Knotens.

Aber alles was nicht im Browser abläuft benutzt eure direkte Internet Leitung...

Nun gibt es DNS Abfragen, Javascripte und oder Flash!! und es kann sein, dass also

z.b. euer Browser, ganz einfach gesagt, eine "Mini anwendung" aufruft, diese läuft außerhalb

des Browsers und connected sich "bäng" einfach direkt ins Internet und petzt eure echte IP....

ups!

Deswegen ist der Firefox der im Tor Browser Bundle dabei ist schon sehr dicht gemacht.

Keine extra Addons installieren. Kein Flash ist dadrinn aktiv...aus guten Grund.

Um Eure Sicherheit extra zu erhöhen könnt ihr noch den DNS Eintrag Eurer Netzwerkverbindung ändern

holt da den DNS Servers eures Routers, bzw eures Providers raus und ersetzt ihn durch eine IP

Adresse eines freien DNS Servers irgendwo in der Welt... Google Free DNS Server...

Außerdem kann in Proxifier unter Name Resolution eingestellt werden

"Resolve hostname through proxy" und alles andere ist da un-checked.

Viel Spaß beim testen und diskutieren

PS: Sabu von Lulzsec haben sie wohl deswegen erstmalig bekommen, weil

er einmalig vergessen hatte TOR laufen zu haben und mit seiner eigenen IP

im Internet herumgedoktert hat...

.